Das Verständnis der grundlegenden Unterschiede zwischen

1. Grundlagen des Netzwerkbeitritts verstehen

Beide

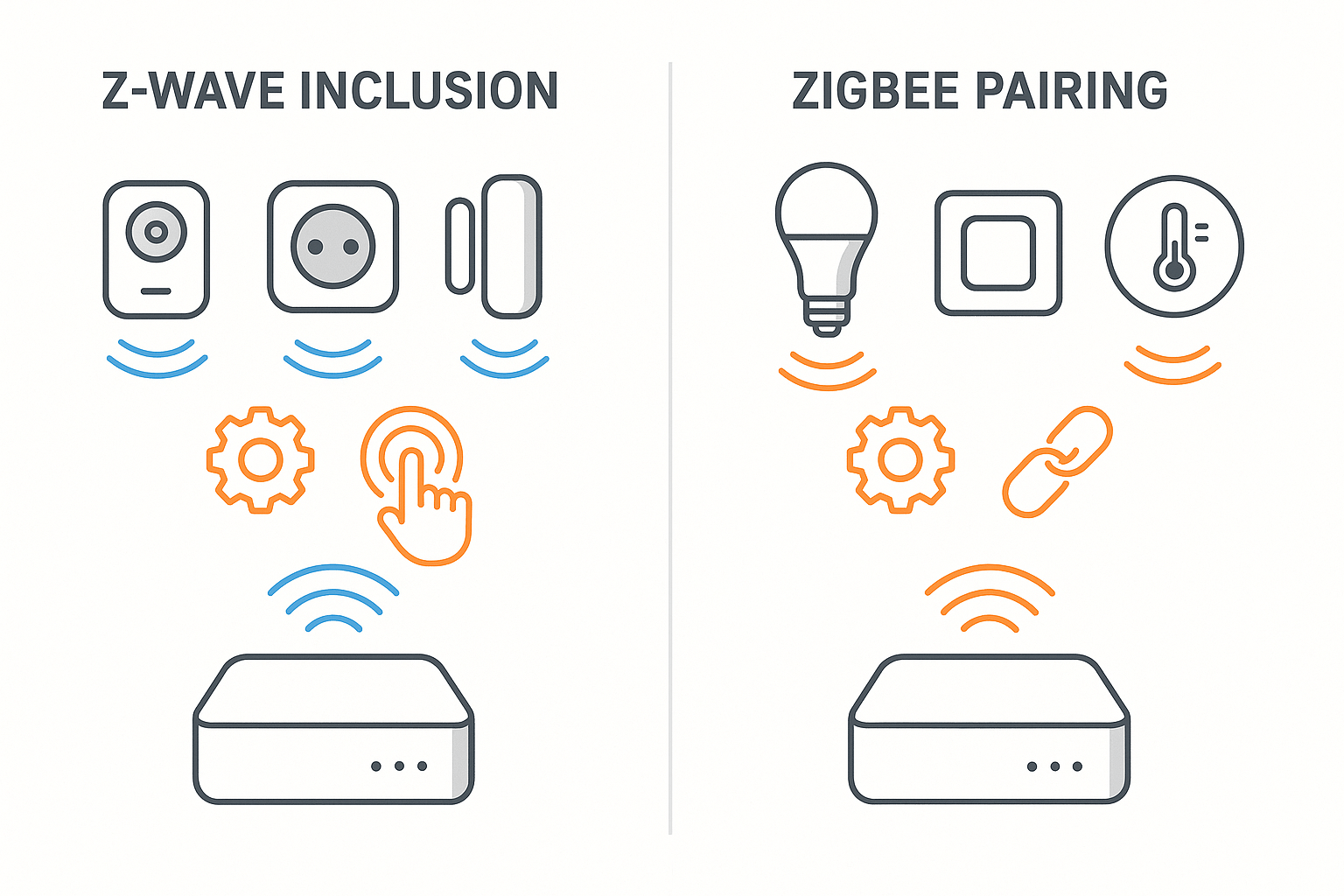

Terminologie und Prozessnamen

Die unterschiedlichen Begriffe, die von den einzelnen Protokollen verwendet werden, spiegeln die unterschiedlichen Ansätze zur Netzwerkbildung und Geräteinbetriebnahme wider.

Unterschiede in der Protokollarchitektur

Die grundlegenden Unterschiede in der Art und Weise, wie

Netzwerkgrößenbeschränkungen: Klassiker

Adressierungssysteme:

2. Z-Wave Detaillierter Einblick in den Inklusionsprozess

Der

Modern Z-Wave Aufnahmeverfahren

Controller-Vorbereitung: Der primäre Controller muss in den Inklusionsmodus versetzt werden. Dadurch öffnet sich ein Zeitfenster (typischerweise 30–60 Sekunden), in dem neue Geräte hinzugefügt werden können. Moderne Controller geben während dieses Vorgangs häufig visuelles und akustisches Feedback und unterstützen möglicherweise erweiterte Inklusionsmodi für schwierige Installationen.

Geräteaktivierung: Das einzubindende Gerät muss mit seiner spezifischen Einbindungsmethode aktiviert werden. Dies variiert je nach Gerätetyp, erfordert aber üblicherweise das Drücken einer Taste, das Aus- und Wiedereinschalten oder das Ausführen einer bestimmten Aktionssequenz. Moderne Geräte zeigen den Einbindungsstatus häufig über LEDs an.

Entdeckung und Verhandlung: Der Controller erkennt das neue Gerät und startet einen Verhandlungsprozess, um die Funktionen des Geräts, die unterstützten Befehlsklassen und die Sicherheitsanforderungen zu ermitteln. Diese Informationen bestimmen, wie das Gerät in das Netzwerk integriert wird und welche Funktionen verfügbar sind.

Knoten-ID-Zuweisung: Der Controller weist dem neuen Gerät eine eindeutige Knoten-ID zu. Diese ID wird für alle zukünftigen Kommunikations- und Routing-Entscheidungen verwendet. Die Zuweisung ist dauerhaft, bis das Gerät vom Netzwerk ausgeschlossen oder das Netzwerk zurückgesetzt wird.

Netzwerkweite Inklusion (NWI): In modernen

Z-Wave Entwicklung des Sicherheitsframeworks

Legacy-Einschluss ohne Sicherheitslücke: Traditionell

S0-Sicherheit (Legacy Secure):

S2-Sicherheitsframework:

SmartStart-Technologie: Mit SmartStart können Geräte vor der physischen Installation mithilfe von QR-Codes mit Netzwerkinformationen vorkonfiguriert werden. Geräte können beim Einschalten automatisch dem Netzwerk beitreten, was die Installation vereinfacht und gleichzeitig die Sicherheit durch vorinstallierte Schlüssel gewährleistet.

3. Zigbee Detaillierter Einblick in den Pairing-Prozess

Zigbee Netzwerkbildung und -beitritt

Der

Netzwerkerkennung: Geräte, die sich einem

Assoziationsprozess: Sobald ein geeignetes Netzwerk gefunden wurde, sendet das Gerät eine Assoziationsanfrage an den Koordinator oder einen Router.Das Netzwerkgerät wertet die Anfrage anhand der Netzwerkkapazität, der Sicherheitsrichtlinien und der Gerätefunktionen aus und kann den Verbindungsversuch dann annehmen oder ablehnen.

Authentifizierung und Schlüsselaustausch: Akzeptierte Geräte werden einer Authentifizierung und einem Sicherheitsschlüsselaustausch unterzogen. Dieser Prozess variiert je nach

Netzwerkadresszuweisung: Erfolgreich authentifizierte Geräte erhalten eine 16-Bit-Netzwerkadresse, die für das Routing innerhalb des Netzwerks verwendet wird. Diese Adresse wird dynamisch zugewiesen und kann sich ändern, wenn das Gerät bewegt wird oder sich die Netzwerktopologie erheblich ändert.

Diensterkennung: Nach dem Beitritt durchlaufen Geräte in der Regel eine Diensterkennung, bei der sie ihre Funktionen bekannt geben und verfügbare Dienste im Netzwerk ermitteln. Dieser Prozess ermöglicht die ordnungsgemäße Integration mit Smart-Home-Hubs und anderen Netzwerkgeräten.

Zigbee 3.0 Verbesserte Sicherheit und Inbetriebnahme

Installationscodes und Sicherheit:

Zentralisiertes Sicherheitsmanagement: Anders als früher

Sicherer Inbetriebnahmeprozess: Der Inbetriebnahmeprozess in

Besonders Zigbee Gerätetypen

Anders

Ökostromgeräte:

Geräte mit schlafenden Endgeräten: Bei batteriebetriebenen Geräten, die die meiste Zeit im Ruhemodus verbringen, ist beim Verbinden besondere Aufmerksamkeit erforderlich, um sicherzustellen, dass sie den Vorgang abschließen können, bevor sie in den Ruhemodus wechseln.

4. Vergleichsanalyse: Moderne Setup-Erfahrung

Verständnis der praktischen Unterschiede zwischen

Einrichtungszeit und Benutzererfahrung

Die tatsächliche Benutzererfahrung bei der Geräteeinrichtung hat sich zwischen den Protokollen erheblich angenähert, es bestehen jedoch weiterhin einige Unterschiede.

Typische Einrichtungsdauer: Modern

Anforderungen an die Benutzerinteraktion: Beide Protokolle unterstützen jetzt vereinfachte Einrichtungsverfahren.

Setup-Feedback: Modern

Vergleich der Sicherheitsimplementierungen

Beide Protokolle wurden weiterentwickelt, um eine hohe Sicherheit zu gewährleisten, allerdings mit unterschiedlichen Ansätzen und Standardeinstellungen.

Standard-Sicherheitslage:

Komplexität der Schlüsselverwaltung:

Sicherheitsüberprüfung: Beide Protokolle bieten Methoden zur Überprüfung, ob die Geräte sicher verbunden sind, aber die spezifischen Verfahren und Feedbackmechanismen unterscheiden sich zwischen den Implementierungen.

5. Erweiterte Einrichtungsverfahren und Optimierung

Die erfolgreiche Einrichtung eines Geräts geht über einfache Einbindungs- oder Kopplungsverfahren hinaus. Fortschrittliche Techniken und bewährte Methoden können die Erfolgsquote verbessern und die Fehlerbehebungszeit verkürzen.

Vorabplanung und Netzwerkbewertung

Durch eine gute Planung vor Beginn der Geräteeinrichtung können viele häufige Probleme vermieden und das Gesamterlebnis verbessert werden.

Netzwerk-Integritätsprüfung: Bevor Sie neue Geräte hinzufügen, prüfen Sie den aktuellen Netzwerkstatus, einschließlich Geräteanzahl, Signalstärke und bestehender Verbindungsprobleme. Verwenden Sie die Netzwerkdiagnosetools Ihres Hubs, um potenzielle Probleme zu identifizieren.

Überprüfung der Gerätekompatibilität: Überprüfen Sie, ob neue Geräte mit Ihrem bestehenden Netzwerk kompatibel sind. Überprüfen Sie dabei Protokollversion, Sicherheitsanforderungen und herstellerspezifische Aspekte. Prüfen Sie, ob Firmware-Updates für einen optimalen Betrieb erforderlich sind.

Bewertung der physischen Umgebung: Berücksichtigen Sie die physische Umgebung, einschließlich Signalhindernissen, Störquellen und dem geplanten endgültigen Standort des Geräts. Planen Sie bei Bedarf temporäre Platzierungsstrategien für die Einrichtung.

Optimale Einrichtungsverfahren

Durch die Einhaltung optimierter Verfahren können Sie die Erfolgsquote bei der Einrichtung verbessern und die für die Geräteinbetriebnahme erforderliche Zeit verkürzen.

Strategie zur Einrichtung der Nähe: Führen Sie die Ersteinrichtung des Geräts in der Nähe des Hubs oder Koordinators durch, um während des Verbindungsvorgangs eine hohe Signalstärke zu gewährleisten. Dies ist besonders wichtig für batteriebetriebene Geräte, die möglicherweise eine geringere Sendeleistung haben.

Sequentielles Hinzufügen von Geräten: Fügen Sie Geräte einzeln hinzu, anstatt mehrere gleichzeitig einzurichten. Dies reduziert die Netzwerküberlastung und erleichtert die Fehlerbehebung bei auftretenden Problemen.

Überlegungen zu Stromversorgung und Batterie: Stellen Sie sicher, dass batteriebetriebene Geräte während der Einrichtung über frische Batterien verfügen. Ein niedriger Batteriestand kann zu Einrichtungsfehlern oder unvollständiger Konfiguration führen. Stellen Sie bei netzbetriebenen Geräten eine stabile Stromversorgung sicher.

Verfahren zur Netzwerkaktualisierung: Führen Sie nach dem Hinzufügen mehrerer Geräte Netzwerkoptimierungen oder Aktualisierungsverfahren gemäß den Empfehlungen Ihres Hub-Herstellers durch, um optimales Routing und optimale Leistung sicherzustellen.

6.Fehlerbehebung bei häufigen Setup-Problemen

Durch das Verständnis häufiger Einrichtungsprobleme und deren Lösungen können Sie den Zeitaufwand und die Frustration bei der Geräteinbetriebnahme erheblich reduzieren.

Gerätereset und Wiederherstellung auf Werkseinstellungen

Wenn die Verbindung zwischen Geräten nicht ordnungsgemäß hergestellt werden kann, ist häufig ein Zurücksetzen auf die Werkseinstellungen erforderlich, um die vorherigen Netzwerkinformationen zu löschen.

Sicherheitsschlüssel löschen: Geräte, die sicher in andere Netzwerke eingebunden sind, müssen möglicherweise ihren Sicherheitsschlüssel löschen, bevor sie neuen Netzwerken beitreten können. Dies erfordert oft spezielle Rücksetzvorgänge, die über das einfache Zurücksetzen auf die Werkseinstellungen hinausgehen.

Signalstärke und Netzwerkprobleme

Eine schlechte Signalstärke ist nach wie vor eine der häufigsten Ursachen für Setup-Fehler in beiden

Diagnosetools: Nutzen Sie die Diagnosetools Ihres Hubs, um die Signalstärke zu messen und potenzielle Verbindungsprobleme zu identifizieren. Viele moderne Hubs bieten Echtzeit-Signalstärkeanzeigen und Netzwerktopologieansichten.

Strategien zur Reichweitenerweiterung: Wenn Geräte aufgrund von Reichweitenbeschränkungen keine Verbindung herstellen können, sollten Sie das Hinzufügen von Repeater-Geräten, eine Neupositionierung des Hubs oder die Verwendung von Hochleistungs-Inklusionsmodi in Betracht ziehen, sofern verfügbar.

Störungsidentifizierung: Identifizieren Sie potenzielle Störquellen, einschließlich

Sicherheits- und Authentifizierungsfehler

Sicherheitsbezogene Setup-Fehler treten immer häufiger auf, da Protokolle strengere Sicherheitsmaßnahmen implementieren.

Probleme mit dem Installationscode und dem QR-Code: Überprüfen Sie, ob die Installationscodes oder QR-Codes korrekt eingegeben wurden und mit dem Gerät übereinstimmen. Einige Codes sind aufgrund der Druckqualität oder Platzierung möglicherweise schwer lesbar.

Nicht übereinstimmende Sicherheitsstufen: Stellen Sie sicher, dass das Gerät die von Ihrem Netzwerk benötigte Sicherheitsstufe unterstützt und dass der Hub so konfiguriert ist, dass er die Sicherheitsfunktionen des Geräts akzeptiert.

Zeitkritische Sicherheitsverfahren: Einige Sicherheitsverfahren sind zeitkritisch. Stellen Sie sicher, dass alle Schritte innerhalb der erforderlichen Zeit abgeschlossen sind, und starten Sie den Vorgang bei Zeitüberschreitungen neu.

7. Netzwerkmanagement und Optimierung nach der Einrichtung

Die erfolgreiche Einrichtung eines Geräts ist nur der Anfang. Eine ordnungsgemäße Netzwerkverwaltung und -optimierung gewährleisten langfristige Zuverlässigkeit und Leistung.

Optimierung der Netzwerktopologie

Beide

Leistungsüberwachung: Überwachen Sie regelmäßig die Netzwerkleistung, einschließlich Reaktionszeiten, Batteriestand und Kommunikationszuverlässigkeit. Beheben Sie Probleme umgehend, um kaskadierende Ausfälle zu vermeiden.

Sicherheitsüberprüfung und -wartung

Regelmäßige Sicherheitsüberprüfungen stellen sicher, dass die Geräte ordnungsgemäß geschützt bleiben und die Sicherheitsfunktionen ordnungsgemäß funktionieren.

Überprüfung des Verschlüsselungsstatus: Stellen Sie sicher, dass die Geräte für vertrauliche Kommunikation eine Verschlüsselung verwenden und dass die Sicherheitsfunktionen aktiv und richtig konfiguriert sind.

Sicherheitsschlüsselverwaltung: Sorgen Sie für eine ordnungsgemäße Verwaltung der Sicherheitsschlüssel, einschließlich einer regelmäßigen Schlüsselrotation (sofern unterstützt), und sichern Sie die Schlüsselinformationen entsprechend.

Überwachung der Geräteauthentifizierung: Überwachen Sie den Authentifizierungsstatus des Geräts und beheben Sie alle Geräte, bei denen Authentifizierungsprobleme oder Sicherheitswarnungen auftreten.

8. Zukünftige Entwicklungen und Branchentrends

Die Landschaft der Geräteeinrichtung und des Netzwerkanschlusses entwickelt sich ständig weiter, dank neuer Technologien und Standards, die eine Verbesserung der Sicherheit, Benutzerfreundlichkeit und Interoperabilität versprechen.

Matter Integration und Überbrückung

Der

Vereinfachte Inbetriebnahme:

Verbesserte Interoperabilität: Während

Verbesserte Sicherheit und Authentifizierung

Zukünftige Entwicklungen in der Sicherheitstechnologie werden die Sicherheit der Geräteeinrichtung und der Netzwerkkommunikation weiter verbessern.

Erweiterte kryptografische Methoden: Um langfristige Sicherheit gegen neu auftretende Bedrohungen zu gewährleisten, können neue kryptografische Techniken, darunter Post-Quanten-Kryptografie, implementiert werden.

Hardware-Sicherheitsintegration: Hardware-Sicherheitsmodule und vertrauenswürdige Ausführungsumgebungen könnten in Smart-Home-Geräten häufiger zum Einsatz kommen und einen stärkeren Schutz für Sicherheitsschlüssel und Authentifizierungsverfahren bieten.

Biometrische und Multi-Faktor-Authentifizierung: Erweiterte Authentifizierungsmethoden können in die Geräteeinrichtungsverfahren integriert werden, um eine stärkere Benutzerüberprüfung und Geräteautorisierung zu ermöglichen.

Entwicklung der Benutzererfahrung

Der Schwerpunkt der laufenden Entwicklungen liegt auf der weiteren Vereinfachung des Benutzererlebnisses bei gleichzeitiger Aufrechterhaltung oder Verbesserung der Sicherheit.

Automatische Geräteerkennung: Zukünftige Systeme bieten möglicherweise eine ausgefeiltere automatische Geräteerkennung und -einrichtung mit minimalem Benutzereingriff.

KI-gestützte Einrichtung: Künstliche Intelligenz kann verwendet werden, um die Geräteplatzierung zu optimieren, Einrichtungsprobleme vorherzusagen und intelligente Anleitungen zur Fehlerbehebung bereitzustellen.

Visuelle und Augmented Reality-Anleitung: AR-Anwendungen können visuelle Anleitungen für die Installation und Einrichtung von Geräten bieten und Benutzern so dabei helfen, Platzierung und Konfiguration zu optimieren.