Comprender las diferencias fundamentales entre

1. Comprensión de los fundamentos de la conexión a redes

Ambos

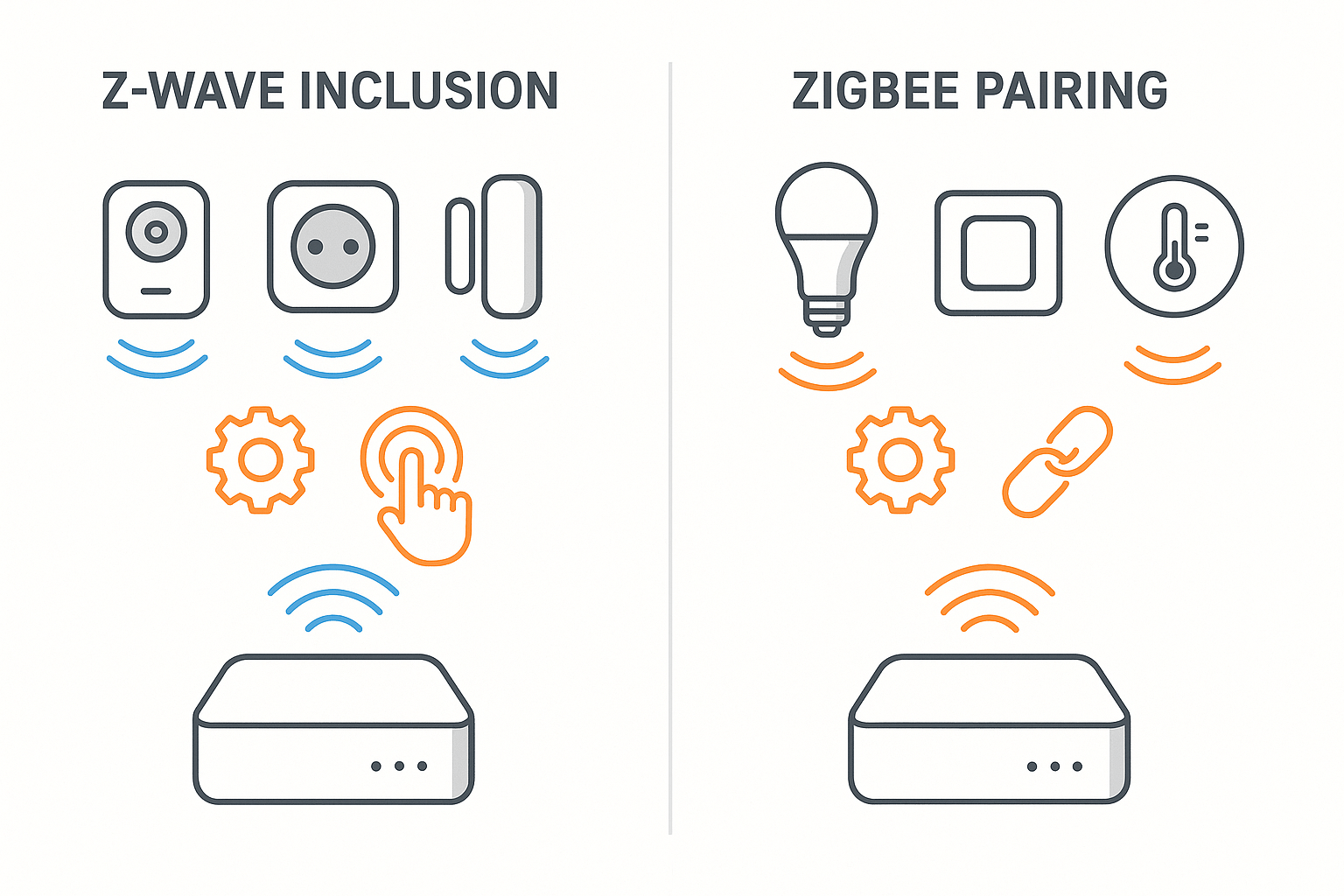

Terminología y nombres de procesos

Los diferentes términos utilizados por cada protocolo reflejan sus distintos enfoques para la formación de redes y la puesta en servicio de dispositivos.

Diferencias en la arquitectura de protocolos

Las diferencias fundamentales en cómo

Límites de tamaño de la red: Clásico

Sistemas de direccionamiento:

2. Z-Wave Análisis profundo del proceso de inclusión

El

Moderno Z-Wave Procedimientos de inclusión

Preparación del controlador: El controlador principal debe activarse en modo de inclusión, lo que abre un periodo de tiempo (normalmente de 30 a 60 segundos) durante el cual se pueden añadir nuevos dispositivos. Los controladores modernos suelen proporcionar información visual y sonora durante este proceso y pueden admitir modos de inclusión extendidos para instalaciones complejas.

Activación del dispositivo: El dispositivo que se va a incluir debe activarse mediante su método de inclusión específico. Esto varía según el tipo de dispositivo, pero generalmente implica presionar un botón, apagar y encender o seguir una secuencia específica de acciones. Los dispositivos modernos suelen proporcionar información LED para indicar el estado de inclusión.

Descubrimiento y negociación: El controlador detecta el nuevo dispositivo e inicia un proceso de negociación para determinar sus capacidades, las clases de comandos compatibles y los requisitos de seguridad. Esta información determina cómo se integra el dispositivo en la red y qué funciones están disponibles.

Asignación de ID de nodo: El controlador asigna un ID de nodo único al nuevo dispositivo. Este ID se utiliza para todas las comunicaciones y decisiones de enrutamiento futuras. La asignación es permanente hasta que el dispositivo se excluya de la red o esta se restablezca.

Inclusión en toda la red (NWI): En la era moderna

Z-Wave Evolución del marco de seguridad

Inclusión no segura heredada: Tradicional

Seguridad S0 (seguridad heredada):

Marco de seguridad S2:

Tecnología SmartStart: SmartStart permite preconfigurar los dispositivos con información de red mediante códigos QR antes de la instalación física. Los dispositivos se conectan automáticamente a la red al encenderse, lo que simplifica la instalación y mantiene la seguridad mediante claves precompartidas.

3. Zigbee Análisis profundo del proceso de emparejamiento

Zigbee Formación y unión de redes

El

Descubrimiento de red: Dispositivos que buscan unirse a un

Proceso de Asociación: Una vez que se encuentra una red adecuada, el dispositivo envía una solicitud de asociación al coordinador o a un enrutador.El dispositivo de red evalúa la solicitud en función de la capacidad de la red, las políticas de seguridad y las capacidades del dispositivo y luego puede aceptar o rechazar el intento de unión.

Autenticación e intercambio de claves: Los dispositivos aceptados se someten a autenticación e intercambio de claves de seguridad. Este proceso varía según el

Asignación de dirección de red: Los dispositivos autenticados correctamente reciben una dirección de red de 16 bits que se utiliza para el enrutamiento dentro de la red. Esta dirección se asigna dinámicamente y puede cambiar si el dispositivo se traslada o si la topología de la red cambia significativamente.

Descubrimiento de servicios: Tras unirse, los dispositivos suelen pasar por un proceso de descubrimiento de servicios, donde anuncian sus capacidades y descubren los servicios disponibles en la red. Este proceso permite una integración adecuada con los concentradores domésticos inteligentes y otros dispositivos de la red.

Zigbee 3.0 Seguridad y puesta en servicio mejoradas

Códigos de instalación y seguridad:

Gestión de seguridad centralizada: A diferencia de antes

Proceso de puesta en servicio segura: El proceso de puesta en servicio en

Especial Zigbee Tipos de dispositivos

Diferente

Dispositivos de energía verde:

Dispositivos finales soñolientos: Los dispositivos que funcionan con batería y pasan la mayor parte del tiempo en modo de suspensión requieren una consideración especial durante la conexión para garantizar que puedan completar el proceso antes de ingresar al modo de suspensión.

4. Análisis comparativo: Experiencia de configuración moderna

Comprender las diferencias prácticas entre

Tiempo de configuración y experiencia del usuario

La experiencia real del usuario en la configuración del dispositivo ha convergido significativamente entre protocolos, aunque aún persisten algunas diferencias.

Duración típica de la configuración: Moderno

Requisitos de interacción del usuario: Ambos protocolos ahora admiten procedimientos de configuración simplificados.

Comentarios de configuración: Moderno

Comparación de la implementación de seguridad

Ambos protocolos han evolucionado para proporcionar una seguridad sólida, pero con diferentes enfoques y configuraciones predeterminadas.

Postura de seguridad predeterminada:

Complejidad de la gestión de claves:

Verificación de seguridad: Ambos protocolos proporcionan métodos para verificar que los dispositivos se han unido de forma segura, pero los procedimientos específicos y los mecanismos de retroalimentación difieren entre las implementaciones.

5. Procedimientos de configuración avanzada y optimización

La configuración correcta de un dispositivo va más allá de los procedimientos básicos de inclusión o emparejamiento. Las técnicas avanzadas y las mejores prácticas pueden mejorar las tasas de éxito y reducir el tiempo de resolución de problemas.

Planificación previa a la instalación y evaluación de la red

Una planificación adecuada antes de comenzar a configurar el dispositivo puede evitar muchos problemas comunes y mejorar la experiencia general.

Comprobación del estado de la red: Antes de agregar nuevos dispositivos, evalúe el estado actual de la red, incluyendo el número de dispositivos, la intensidad de la señal y cualquier problema de conectividad existente. Utilice las herramientas de diagnóstico de red que proporciona su concentrador para identificar posibles problemas.

Verificación de compatibilidad del dispositivo: Verifique que los nuevos dispositivos sean compatibles con su red actual, incluyendo la versión del protocolo, los requisitos de seguridad y cualquier consideración específica del fabricante. Compruebe si hay actualizaciones de firmware necesarias para un funcionamiento óptimo.

Evaluación del entorno físico: Considere el entorno físico, incluyendo los obstáculos de señal, las fuentes de interferencia y la ubicación final prevista del dispositivo. Planifique estrategias de ubicación temporal para la instalación, si es necesario.

Procedimientos de configuración óptimos

Seguir procedimientos optimizados puede mejorar las tasas de éxito de la configuración y reducir el tiempo necesario para la puesta en servicio del dispositivo.

Estrategia de configuración de proximidad: Realice la configuración inicial del dispositivo cerca del concentrador o coordinador para garantizar una señal fuerte durante el proceso de conexión. Esto es especialmente importante para dispositivos alimentados por batería, que pueden tener menor potencia de transmisión.

Adición secuencial de dispositivos: Agregue dispositivos uno a uno en lugar de intentar varias configuraciones simultáneas. Esto reduce la congestión de la red y facilita la resolución de problemas.

Consideraciones sobre energía y batería: Asegúrese de que los dispositivos alimentados por batería tengan baterías nuevas durante la configuración. Un nivel bajo de batería puede provocar fallos de configuración o una configuración incompleta. En el caso de los dispositivos alimentados por la red eléctrica, verifique que la fuente de alimentación sea estable.

Procedimientos de actualización de red: Después de agregar varios dispositivos, realice procedimientos de optimización o actualización de red según lo recomendado por el fabricante de su concentrador para garantizar un enrutamiento y un rendimiento óptimos.

6.Solución de problemas de configuración comunes

Comprender los problemas de configuración comunes y sus soluciones puede reducir significativamente el tiempo y la frustración asociados con la puesta en servicio del dispositivo.

Restablecimiento del dispositivo y restauración de fábrica

Cuando los dispositivos no se unen correctamente, a menudo son necesarios procedimientos de restablecimiento de fábrica para borrar la información de red anterior.

Borrado de clave de seguridad: Los dispositivos que se han incluido de forma segura en otras redes podrían necesitar borrar la clave de seguridad antes de poder unirse a nuevas redes. Esto suele requerir procedimientos de restablecimiento específicos, además del restablecimiento de fábrica básico.

Intensidad de la señal y problemas de red

La baja intensidad de la señal sigue siendo una de las causas más comunes de fallas de configuración en ambos

Herramientas de diagnóstico: Utilice las herramientas de diagnóstico de su hub para medir la intensidad de la señal e identificar posibles problemas de conectividad. Muchos hubs modernos ofrecen indicadores de intensidad de señal en tiempo real y vistas de la topología de la red.

Estrategias de extensión del rango: Si los dispositivos no pueden unirse debido a limitaciones de alcance, considere agregar dispositivos repetidores, reposicionar el concentrador o usar modos de inclusión de alta potencia si están disponibles.

Identificación de interferencias: Identificar posibles fuentes de interferencia, incluyendo

Fallos de seguridad y autenticación

Las fallas de configuración relacionadas con la seguridad son cada vez más comunes a medida que los protocolos implementan medidas de seguridad más fuertes.

Problemas con el código de instalación y el código QR: Verifique que los códigos de instalación o códigos QR se hayan ingresado correctamente y que coincidan con el dispositivo. Algunos códigos pueden ser difíciles de leer debido a la calidad de impresión o la ubicación.

Desajustes en el nivel de seguridad: Asegúrese de que el dispositivo admita el nivel de seguridad requerido por su red y que el concentrador esté configurado para aceptar las capacidades de seguridad del dispositivo.

Procedimientos de seguridad sensibles al tiempo: Algunos procedimientos de seguridad son urgentes. Asegúrese de que todos los pasos se completen dentro del plazo establecido y reinicie el proceso si se agota el tiempo de espera.

7. Gestión de red y optimización posterior a la configuración

La configuración correcta del dispositivo es solo el principio. Una gestión y optimización adecuadas de la red garantizan la fiabilidad y el rendimiento a largo plazo.

Optimización de la topología de red

Ambos

Monitoreo del rendimiento: Supervise periódicamente el rendimiento de la red, incluyendo los tiempos de respuesta, el nivel de batería y la fiabilidad de la comunicación. Solucione los problemas con prontitud para evitar fallos en cascada.

Verificación y mantenimiento de seguridad

La verificación de seguridad periódica garantiza que los dispositivos permanezcan debidamente protegidos y que las características de seguridad funcionen correctamente.

Verificación del estado de cifrado: Verifique que los dispositivos estén usando cifrado para comunicaciones confidenciales y que las funciones de seguridad estén activas y configuradas correctamente.

Gestión de claves de seguridad: Mantener una gestión adecuada de la clave de seguridad, incluida la rotación periódica de la clave si es compatible, y proteger la información de la clave de forma adecuada.

Monitoreo de autenticación de dispositivos: Supervise el estado de autenticación del dispositivo y aborde cualquier dispositivo que muestre problemas de autenticación o advertencias de seguridad.

8. Desarrollos futuros y tendencias de la industria

El panorama de la configuración de dispositivos y la unión de redes continúa evolucionando con nuevas tecnologías y estándares que prometen mejorar la seguridad, la usabilidad y la interoperabilidad.

Matter Integración y puentes

El

Puesta en servicio simplificada:

Interoperabilidad mejorada: Mientras

Seguridad y autenticación mejoradas

Los futuros avances en tecnología de seguridad continuarán mejorando la seguridad de la configuración de los dispositivos y las comunicaciones de red.

Métodos criptográficos avanzados: Se podrán implementar nuevas técnicas criptográficas, incluida la criptografía postcuántica, para brindar seguridad a largo plazo contra amenazas emergentes.

Integración de seguridad de hardware: Los módulos de seguridad de hardware y los entornos de ejecución confiables pueden volverse más comunes en los dispositivos domésticos inteligentes, brindando una protección más fuerte para las claves de seguridad y los procedimientos de autenticación.

Autenticación biométrica y multifactor: Se pueden integrar métodos de autenticación avanzados en los procedimientos de configuración del dispositivo para proporcionar una verificación del usuario y una autorización del dispositivo más sólidas.

Evolución de la experiencia del usuario

Los desarrollos actuales se centran en simplificar aún más la experiencia del usuario manteniendo o mejorando la seguridad.

Detección automática de dispositivos: Los sistemas futuros pueden proporcionar un descubrimiento y una configuración de dispositivos automáticos más sofisticados con una mínima intervención requerida por el usuario.

Configuración asistida por IA: La inteligencia artificial se puede utilizar para optimizar la ubicación del dispositivo, predecir problemas de configuración y brindar orientación inteligente para la resolución de problemas.

Orientación visual y de realidad aumentada: Las aplicaciones de RA pueden proporcionar orientación visual para la instalación y configuración del dispositivo, ayudando a los usuarios a optimizar la ubicación y la configuración.