Comprendre les différences fondamentales entre

1. Comprendre les principes fondamentaux de la connexion au réseau

Les deux

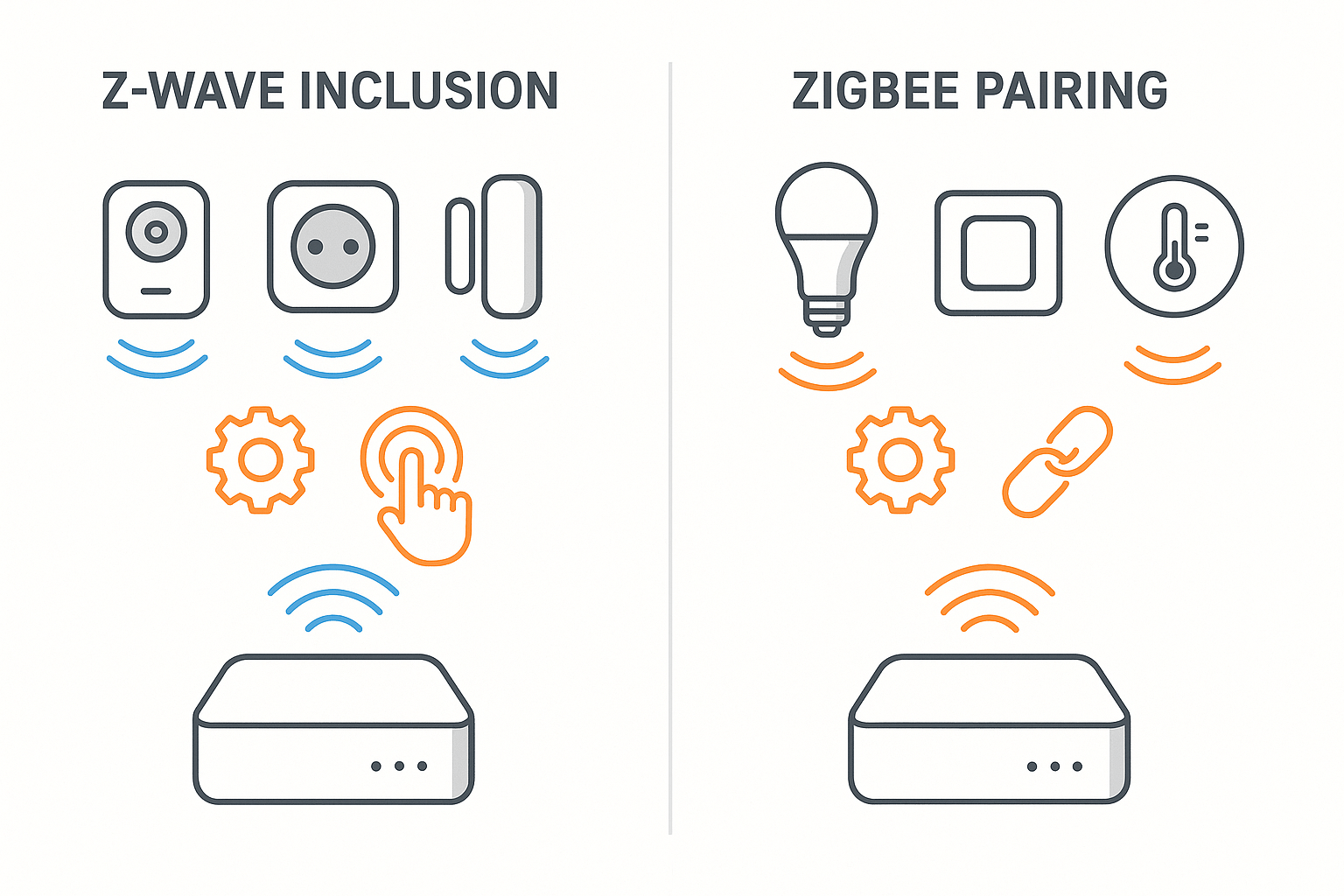

Terminologie et noms de processus

Les différents termes utilisés par chaque protocole reflètent leurs approches distinctes en matière de formation de réseau et de mise en service des appareils.

Différences d'architecture de protocole

Les différences fondamentales dans la façon dont

Limites de taille du réseau : Classique

Systèmes d'adressage :

2. Z-Wave Processus d'inclusion : analyse approfondie

Le

Moderne Z-Wave Procédures d'inclusion

Préparation du contrôleur : Le contrôleur principal doit être placé en mode inclusion, ce qui ouvre un délai (généralement de 30 à 60 secondes) pendant lequel de nouveaux périphériques peuvent être ajoutés. Les contrôleurs modernes fournissent souvent un retour visuel et sonore pendant ce processus et peuvent prendre en charge des modes d'inclusion étendus pour les installations complexes.

Activation de l'appareil : L'appareil à inclure doit être activé selon sa méthode d'inclusion spécifique. Cette méthode varie selon le type d'appareil, mais implique généralement d'appuyer sur un bouton, de l'éteindre puis de le rallumer, ou de suivre une séquence d'actions spécifique. Les appareils modernes sont souvent équipés de voyants LED indiquant l'état d'inclusion.

Découverte et négociation : Le contrôleur détecte le nouveau périphérique et entame un processus de négociation pour déterminer ses capacités, les classes de commandes prises en charge et les exigences de sécurité. Ces informations déterminent l'intégration du périphérique au réseau et les fonctionnalités disponibles.

Attribution de l'ID de nœud : Le contrôleur attribue un identifiant de nœud unique au nouvel appareil. Cet identifiant est utilisé pour toutes les communications et décisions de routage ultérieures. Cette attribution est permanente jusqu'à l'exclusion de l'appareil du réseau ou la réinitialisation de celui-ci.

Inclusion à l'échelle du réseau (NWI) : Dans le moderne

Z-Wave Évolution du cadre de sécurité

Inclusion non sécurisée héritée : Traditionnel

Sécurité S0 (Legacy Secure) :

Cadre de sécurité S2 :

Technologie SmartStart : SmartStart permet de préconfigurer les appareils avec les informations réseau à l'aide de codes QR avant leur installation physique. Les appareils se connectent automatiquement au réseau dès leur mise sous tension, simplifiant ainsi l'installation tout en préservant la sécurité grâce à des clés pré-partagées.

3. Zigbee Processus de jumelage approfondi

Zigbee Formation et adhésion à un réseau

Le

Découverte du réseau : Appareils cherchant à rejoindre un

Processus d'association : Une fois qu'un réseau approprié est trouvé, l'appareil envoie une demande d'association au coordinateur ou à un routeur.Le périphérique réseau évalue la demande en fonction de la capacité du réseau, des politiques de sécurité et des capacités du périphérique, puis peut accepter ou rejeter la tentative de connexion.

Authentification et échange de clés : Les appareils acceptés sont soumis à une authentification et à un échange de clés de sécurité. Ce processus varie selon le

Attribution d'adresse réseau : Les appareils authentifiés reçoivent une adresse réseau de 16 bits utilisée pour le routage au sein du réseau. Cette adresse est attribuée dynamiquement et peut changer en cas de déplacement de l'appareil ou de modification significative de la topologie du réseau.

Découverte de services : Après leur connexion, les appareils effectuent généralement une découverte de services, au cours de laquelle ils annoncent leurs capacités et identifient les services disponibles sur le réseau. Ce processus permet une intégration optimale avec les hubs domotiques et autres équipements réseau.

Zigbee 3.0 Sécurité et mise en service renforcées

Codes d'installation et sécurité :

Gestion centralisée de la sécurité : Contrairement aux précédents

Processus de mise en service sécurisé : Le processus de mise en service dans

Spécial Zigbee Types d'appareils

Différent

Appareils à énergie verte :

Appareils finaux endormis : Les appareils alimentés par batterie qui passent la plupart de leur temps en mode veille nécessitent une attention particulière lors de la connexion pour garantir qu'ils peuvent terminer le processus avant d'entrer en mode veille.

4. Analyse comparative : expérience de configuration moderne

Comprendre les différences pratiques entre

Temps d'installation et expérience utilisateur

L’expérience utilisateur réelle de configuration des appareils a considérablement convergé entre les protocoles, même si certaines différences subsistent.

Durée d'installation typique : Moderne

Exigences en matière d'interaction utilisateur : Les deux protocoles prennent désormais en charge des procédures de configuration simplifiées.

Commentaires sur la configuration : Moderne

Comparaison des implémentations de sécurité

Les deux protocoles ont évolué pour offrir une sécurité renforcée, mais avec des approches et des paramètres par défaut différents.

Posture de sécurité par défaut :

Complexité de la gestion des clés :

Vérification de sécurité : Les deux protocoles fournissent des méthodes pour vérifier que les appareils ont rejoint le réseau en toute sécurité, mais les procédures spécifiques et les mécanismes de rétroaction diffèrent selon les implémentations.

5. Procédures de configuration avancées et optimisation

Une configuration réussie d'un appareil va au-delà des simples procédures d'inclusion ou d'appairage. Des techniques avancées et des bonnes pratiques peuvent améliorer les taux de réussite et réduire le temps de dépannage.

Planification préalable à l'installation et évaluation du réseau

Une planification adéquate avant de commencer la configuration de l'appareil peut éviter de nombreux problèmes courants et améliorer l'expérience globale.

Vérification de l'état du réseau : Avant d'ajouter de nouveaux appareils, évaluez l'état actuel du réseau, notamment le nombre d'appareils, la puissance du signal et tout problème de connectivité. Utilisez les outils de diagnostic réseau fournis par votre hub pour identifier les problèmes potentiels.

Vérification de la compatibilité des appareils : Vérifiez la compatibilité des nouveaux appareils avec votre réseau existant, notamment la version du protocole, les exigences de sécurité et les spécificités du fabricant. Vérifiez les mises à jour du micrologiciel éventuellement nécessaires pour un fonctionnement optimal.

Évaluation de l'environnement physique : Tenez compte de l'environnement physique, notamment des obstacles au signal, des sources d'interférence et de l'emplacement final prévu de l'appareil. Prévoyez des stratégies de placement temporaire pour l'installation si nécessaire.

Procédures de configuration optimales

Suivre des procédures optimisées peut améliorer les taux de réussite de la configuration et réduire le temps nécessaire à la mise en service de l’appareil.

Stratégie de configuration de proximité : Effectuez la configuration initiale de l'appareil à proximité du hub ou du coordinateur afin de garantir un signal puissant lors de la connexion. Ceci est particulièrement important pour les appareils alimentés par batterie, dont la puissance d'émission peut être plus faible.

Ajout séquentiel de périphériques : Ajoutez les appareils un par un plutôt que de tenter plusieurs configurations simultanées. Cela réduit la congestion du réseau et facilite le dépannage en cas de problème.

Considérations relatives à l’alimentation et à la batterie : Assurez-vous que les appareils alimentés par batterie sont équipés de piles neuves lors de l'installation. Des niveaux de batterie faibles peuvent entraîner des échecs d'installation ou une configuration incomplète. Pour les appareils alimentés par secteur, vérifiez la stabilité de l'alimentation électrique.

Procédures de rafraîchissement du réseau : Après avoir ajouté plusieurs périphériques, effectuez les procédures d'optimisation ou d'actualisation du réseau recommandées par le fabricant de votre hub pour garantir un routage et des performances optimaux.

6.Dépannage des problèmes de configuration courants

Comprendre les problèmes de configuration courants et leurs solutions peut réduire considérablement le temps et la frustration associés à la mise en service de l'appareil.

Réinitialisation de l'appareil et restauration des paramètres d'usine

Lorsque les appareils ne parviennent pas à se connecter correctement, des procédures de réinitialisation d'usine sont souvent nécessaires pour effacer les informations réseau précédentes.

Effacement de la clé de sécurité : Les appareils connectés en toute sécurité à d'autres réseaux peuvent nécessiter un effacement de la clé de sécurité avant de pouvoir rejoindre de nouveaux réseaux. Cela nécessite souvent des procédures de réinitialisation spécifiques, allant au-delà de la simple réinitialisation d'usine.

Force du signal et problèmes de réseau

La faible intensité du signal reste l’une des causes les plus courantes d’échecs de configuration dans les deux

Outils de diagnostic : Utilisez les outils de diagnostic de votre hub pour mesurer la puissance du signal et identifier les problèmes de connectivité potentiels. De nombreux hubs modernes fournissent des indicateurs de puissance du signal en temps réel et des vues de la topologie du réseau.

Stratégies d’extension de la gamme : Si les appareils ne peuvent pas se connecter en raison de limitations de portée, envisagez d'ajouter des appareils répéteurs, de repositionner le concentrateur ou d'utiliser des modes d'inclusion haute puissance s'ils sont disponibles.

Identification des interférences : Identifier les sources d’interférence potentielles, y compris

Échecs de sécurité et d'authentification

Les échecs de configuration liés à la sécurité deviennent de plus en plus courants à mesure que les protocoles mettent en œuvre des mesures de sécurité plus strictes.

Problèmes liés au code d'installation et au code QR : Vérifiez que les codes d'installation ou les codes QR sont correctement saisis et qu'ils correspondent à l'appareil. Certains codes peuvent être difficiles à lire en raison de la qualité d'impression ou de leur emplacement.

Incohérences de niveau de sécurité : Assurez-vous que l'appareil prend en charge le niveau de sécurité requis par votre réseau et que le concentrateur est configuré pour accepter les capacités de sécurité de l'appareil.

Procédures de sécurité urgentes : Certaines procédures de sécurité sont urgentes. Assurez-vous que toutes les étapes sont terminées dans les délais impartis et redémarrez le processus en cas d'expiration.

7. Gestion du réseau et optimisation post-installation

Une configuration réussie des appareils n'est qu'un début. Une gestion et une optimisation adéquates du réseau garantissent fiabilité et performances à long terme.

Optimisation de la topologie du réseau

Les deux

Suivi des performances : Surveillez régulièrement les performances du réseau, notamment les temps de réponse, le niveau de batterie et la fiabilité des communications. Résolvez rapidement les problèmes pour éviter les pannes en cascade.

Vérification et maintenance de la sécurité

Une vérification de sécurité régulière garantit que les appareils restent correctement sécurisés et que les fonctions de sécurité fonctionnent correctement.

Vérification de l'état de cryptage : Vérifiez que les appareils utilisent le cryptage pour les communications sensibles et que les fonctionnalités de sécurité sont actives et correctement configurées.

Gestion des clés de sécurité : Maintenir une gestion appropriée des clés de sécurité, y compris la rotation périodique des clés si elle est prise en charge et la sécurisation appropriée des informations clés.

Surveillance de l'authentification des appareils : Surveillez l’état d’authentification des appareils et traitez tous les appareils qui présentent des problèmes d’authentification ou des avertissements de sécurité.

8. Développements futurs et tendances de l'industrie

Le paysage de la configuration des appareils et de la connexion au réseau continue d’évoluer avec de nouvelles technologies et normes qui promettent d’améliorer la sécurité, la convivialité et l’interopérabilité.

Matter Intégration et pontage

Le

Mise en service simplifiée :

Interopérabilité améliorée : Alors que

Sécurité et authentification renforcées

Les développements futurs en matière de technologie de sécurité continueront d’améliorer la sécurité de la configuration des appareils et des communications réseau.

Méthodes cryptographiques avancées : De nouvelles techniques cryptographiques, notamment la cryptographie post-quantique, peuvent être mises en œuvre pour assurer une sécurité à long terme contre les menaces émergentes.

Intégration de la sécurité matérielle : Les modules de sécurité matériels et les environnements d’exécution de confiance pourraient devenir plus courants dans les appareils domestiques intelligents, offrant une protection renforcée pour les clés de sécurité et les procédures d’authentification.

Authentification biométrique et multifactorielle : Des méthodes d’authentification avancées peuvent être intégrées aux procédures de configuration de l’appareil pour fournir une vérification de l’utilisateur et une autorisation de l’appareil plus strictes.

Évolution de l'expérience utilisateur

Les développements en cours visent à simplifier davantage l’expérience utilisateur tout en maintenant ou en améliorant la sécurité.

Découverte automatique des appareils : Les systèmes futurs pourront fournir une détection et une configuration automatiques d’appareils plus sophistiquées avec une intervention minimale de l’utilisateur.

Configuration assistée par l'IA : L’intelligence artificielle peut être utilisée pour optimiser le placement des appareils, prédire les problèmes de configuration et fournir des conseils de dépannage intelligents.

Guidage visuel et réalité augmentée : Les applications AR peuvent fournir des conseils visuels pour l’installation et la configuration des appareils, aidant les utilisateurs à optimiser le placement et la configuration.