Zrozumienie podstawowych różnic między

1. Zrozumienie podstaw łączenia sieci

Obydwa

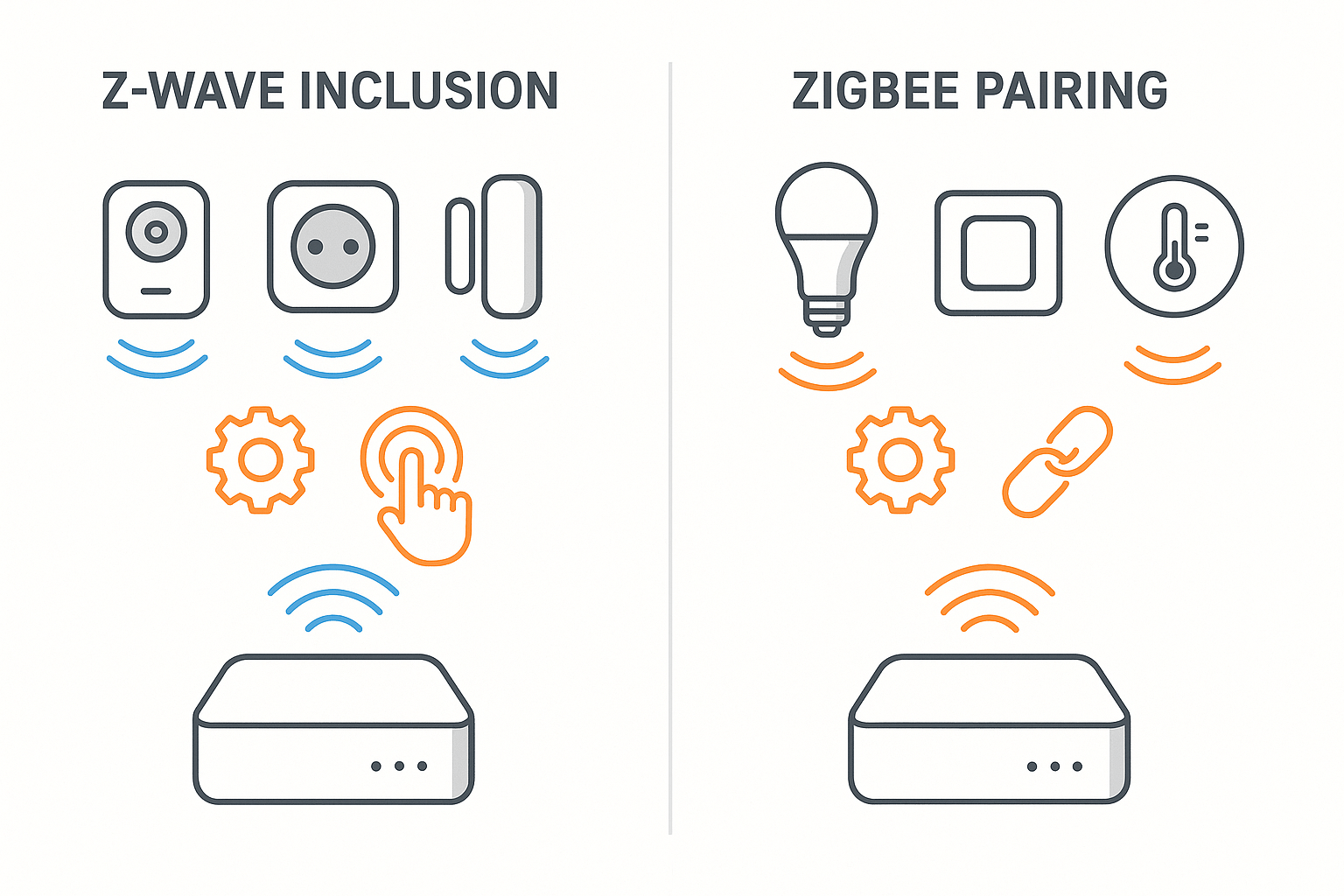

Terminologia i nazwy procesów

Różne terminy używane w każdym z protokołów odzwierciedlają różne podejścia do tworzenia sieci i uruchamiania urządzeń.

Różnice w architekturze protokołów

Podstawowe różnice w sposobie

Limity rozmiaru sieci: Klasyczny

Systemy adresowania:

2. Z-Wave Głębokie zanurzenie w procesie integracji

Ten

Nowoczesny Z-Wave Procedury włączania

Przygotowanie kontrolera: Kontroler główny musi przejść w tryb dołączania, co otwiera okno czasowe (zazwyczaj 30–60 sekund), w którym można dodawać nowe urządzenia. Nowoczesne kontrolery często zapewniają wizualne i dźwiękowe wsparcie podczas tego procesu i mogą obsługiwać rozszerzone tryby dołączania w przypadku trudnych instalacji.

Aktywacja urządzenia: Urządzenie, które ma zostać włączone, musi zostać aktywowane za pomocą odpowiedniej metody włączania. Metoda ta różni się w zależności od typu urządzenia, ale zazwyczaj polega na naciśnięciu przycisku, wyłączeniu i ponownym włączeniu zasilania lub wykonaniu określonej sekwencji czynności. Nowoczesne urządzenia często wyświetlają diody LED informujące o stanie włączenia.

Odkrywanie i negocjacje: Kontroler wykrywa nowe urządzenie i rozpoczyna proces negocjacji, aby określić jego możliwości, obsługiwane klasy poleceń oraz wymagania bezpieczeństwa. Informacje te określają sposób integracji urządzenia z siecią i dostępne funkcje.

Przypisanie identyfikatora węzła: Kontroler przypisuje nowemu urządzeniu unikalny identyfikator węzła. Identyfikator ten będzie używany do wszystkich przyszłych decyzji dotyczących komunikacji i routingu. Przypisanie jest trwałe do momentu wykluczenia urządzenia z sieci lub zresetowania sieci.

Włączenie całej sieci (NWI): W nowoczesnym

Z-Wave Ewolucja ram bezpieczeństwa

Starsze niezabezpieczone dołączanie: Tradycyjny

Bezpieczeństwo S0 (starsze zabezpieczenia):

Struktura bezpieczeństwa S2:

Technologia SmartStart: SmartStart umożliwia wstępną konfigurację urządzeń z informacjami o sieci za pomocą kodów QR przed fizyczną instalacją. Urządzenia mogą automatycznie łączyć się z siecią po włączeniu, co upraszcza instalację i jednocześnie zapewnia bezpieczeństwo dzięki wstępnie współdzielonym kluczom.

3. Zigbee Głębokie nurkowanie w procesie parowania

Zigbee Tworzenie i dołączanie do sieci

Ten

Odkrywanie sieci: Urządzenia próbujące dołączyć

Proces stowarzyszenia: Po znalezieniu odpowiedniej sieci urządzenie wysyła żądanie skojarzenia do koordynatora lub routera.Urządzenie sieciowe ocenia żądanie na podstawie przepustowości sieci, zasad bezpieczeństwa i możliwości urządzenia, a następnie może zaakceptować lub odrzucić próbę dołączenia.

Uwierzytelnianie i wymiana kluczy: Zaakceptowane urządzenia przechodzą proces uwierzytelniania i wymiany kluczy bezpieczeństwa. Proces ten różni się w zależności od

Przypisanie adresu sieciowego: Pomyślnie uwierzytelnione urządzenia otrzymują 16-bitowy adres sieciowy używany do routingu w sieci. Adres ten jest przypisywany dynamicznie i może ulec zmianie w przypadku przeniesienia urządzenia lub znaczącej zmiany topologii sieci.

Odkrywanie usług: Po dołączeniu urządzenia zazwyczaj przechodzą proces wykrywania usług, w ramach którego ogłaszają swoje możliwości i wykrywają dostępne usługi w sieci. Proces ten umożliwia prawidłową integrację z centralami inteligentnego domu i innymi urządzeniami sieciowymi.

Zigbee 3.0 Zwiększone bezpieczeństwo i uruchomienie

Zainstaluj kody i zabezpieczenia:

Centralne zarządzanie bezpieczeństwem: W przeciwieństwie do wcześniejszych

Bezpieczny proces uruchomienia: Proces uruchomienia w

Specjalny Zigbee Typy urządzeń

Różny

Urządzenia zasilane energią odnawialną:

Urządzenia końcowe w stanie uśpienia: Urządzenia zasilane bateryjnie, które większość czasu spędzają w trybie uśpienia, wymagają szczególnej uwagi podczas podłączania, aby mieć pewność, że zdążą dokończyć proces przed przejściem w tryb uśpienia.

4. Analiza porównawcza: Nowoczesne doświadczenie konfiguracyjne

Zrozumienie praktycznych różnic między

Czas konfiguracji i doświadczenie użytkownika

Rzeczywiste doświadczenia użytkowników związane z konfiguracją urządzeń są teraz znacznie bardziej zbliżone w zależności od protokołu, choć nadal występują pewne różnice.

Typowy czas konfiguracji: Nowoczesny

Wymagania dotyczące interakcji użytkownika: Oba protokoły obsługują teraz uproszczone procedury konfiguracji.

Informacje zwrotne dotyczące konfiguracji: Nowoczesny

Porównanie implementacji zabezpieczeń

Oba protokoły ewoluowały w celu zapewnienia wysokiego poziomu bezpieczeństwa, lecz stosują różne podejścia i ustawienia domyślne.

Domyślna postawa bezpieczeństwa:

Złożoność zarządzania kluczami:

Weryfikacja bezpieczeństwa: Oba protokoły zapewniają metody weryfikacji, czy urządzenia zostały połączone bezpiecznie, ale konkretne procedury i mechanizmy informacji zwrotnej różnią się w zależności od implementacji.

5. Zaawansowane procedury konfiguracji i optymalizacji

Udana konfiguracja urządzenia to coś więcej niż tylko podstawowe procedury dołączania i parowania. Zaawansowane techniki i najlepsze praktyki mogą zwiększyć skuteczność i skrócić czas rozwiązywania problemów.

Planowanie przed konfiguracją i ocena sieci

Odpowiednie zaplanowanie konfiguracji urządzenia przed jej rozpoczęciem może zapobiec wielu powszechnym problemom i poprawić ogólne wrażenia użytkownika.

Kontrola stanu sieci: Przed dodaniem nowych urządzeń sprawdź aktualny stan sieci, w tym liczbę urządzeń, siłę sygnału i ewentualne problemy z łącznością. Skorzystaj z narzędzi diagnostycznych sieci dostarczonych przez hub, aby zidentyfikować potencjalne problemy.

Weryfikacja zgodności urządzenia: Sprawdź, czy nowe urządzenia są zgodne z istniejącą siecią, w tym z wersją protokołu, wymogami bezpieczeństwa i wszelkimi wymaganiami producenta. Sprawdź, czy aktualizacje oprogramowania sprzętowego mogą być wymagane do optymalnego działania.

Ocena środowiska fizycznego: Weź pod uwagę otoczenie fizyczne, w tym przeszkody sygnałowe, źródła zakłóceń oraz planowaną docelową lokalizację urządzenia. W razie potrzeby zaplanuj tymczasowe strategie rozmieszczenia na potrzeby konfiguracji.

Optymalne procedury konfiguracji

Przestrzeganie zoptymalizowanych procedur może zwiększyć wskaźnik powodzenia konfiguracji i skrócić czas potrzebny na uruchomienie urządzenia.

Strategia konfiguracji bliskości: Przeprowadź wstępną konfigurację urządzenia w pobliżu koncentratora lub koordynatora, aby zapewnić silny sygnał podczas procesu łączenia. Jest to szczególnie ważne w przypadku urządzeń zasilanych bateryjnie, które mogą mieć niższą moc nadawania.

Sekwencyjne dodawanie urządzeń: Dodawaj urządzenia pojedynczo, zamiast próbować konfigurować wiele urządzeń jednocześnie. Zmniejsza to obciążenie sieci i ułatwia rozwiązywanie problemów w razie ich wystąpienia.

Zagadnienia dotyczące zasilania i baterii: Upewnij się, że urządzenia zasilane bateryjnie mają naładowane baterie podczas konfiguracji. Niski poziom naładowania baterii może spowodować błędy konfiguracji lub jej niepełną konfigurację. W przypadku urządzeń zasilanych z sieci, sprawdź stabilne źródło zasilania.

Procedury odświeżania sieci: Po dodaniu wielu urządzeń należy przeprowadzić optymalizację sieci lub odświeżyć ją zgodnie z zaleceniami producenta koncentratora, aby zapewnić optymalne routowanie i wydajność.

6.Rozwiązywanie typowych problemów z konfiguracją

Zrozumienie typowych problemów z konfiguracją i ich rozwiązań może znacznie skrócić czas i zmniejszyć frustrację towarzyszącą uruchamianiu urządzenia.

Resetowanie urządzenia i przywracanie ustawień fabrycznych

Jeśli urządzenia nie połączą się prawidłowo, często konieczne jest przywrócenie ustawień fabrycznych w celu usunięcia poprzednich informacji sieciowych.

Czyszczenie klucza bezpieczeństwa: Urządzenia, które zostały bezpiecznie włączone do innych sieci, mogą wymagać wyczyszczenia klucza bezpieczeństwa przed dołączeniem do nowych sieci. Często wymaga to specjalnych procedur resetowania wykraczających poza podstawowe przywrócenie ustawień fabrycznych.

Siła sygnału i problemy z siecią

Słaba siła sygnału pozostaje jedną z najczęstszych przyczyn niepowodzeń konfiguracji w obu

Narzędzia diagnostyczne: Użyj narzędzi diagnostycznych swojego huba, aby zmierzyć siłę sygnału i zidentyfikować potencjalne problemy z łącznością. Wiele nowoczesnych hubów oferuje wskaźniki siły sygnału w czasie rzeczywistym oraz widoki topologii sieci.

Strategie rozszerzania zasięgu: Jeśli urządzenia nie mogą się połączyć ze względu na ograniczenia zasięgu, należy rozważyć dodanie urządzeń wzmacniających sygnał, zmianę położenia koncentratora lub użycie trybów łączenia o dużej mocy, jeśli są dostępne.

Identyfikacja zakłóceń: Zidentyfikuj potencjalne źródła zakłóceń, w tym:

Błędy bezpieczeństwa i uwierzytelniania

W miarę jak protokoły wdrażają silniejsze środki bezpieczeństwa, coraz częściej zdarzają się awarie konfiguracji związane z bezpieczeństwem.

Problemy z kodem instalacyjnym i kodem QR: Sprawdź, czy kody instalacyjne lub kody QR zostały wprowadzone poprawnie i pasują do urządzenia. Niektóre kody mogą być trudne do odczytania ze względu na jakość druku lub umiejscowienie.

Niedopasowanie poziomów bezpieczeństwa: Upewnij się, że urządzenie obsługuje poziom bezpieczeństwa wymagany przez Twoją sieć i że koncentrator jest skonfigurowany tak, aby akceptować funkcje bezpieczeństwa urządzenia.

Procedury bezpieczeństwa wrażliwe na czas: Niektóre procedury bezpieczeństwa są ograniczone czasowo. Upewnij się, że wszystkie kroki zostały wykonane w wymaganym czasie i uruchom proces ponownie, jeśli wystąpi przekroczenie limitu czasu.

7. Zarządzanie siecią i optymalizacja po konfiguracji

Udana konfiguracja urządzenia to dopiero początek. Prawidłowe zarządzanie siecią i jej optymalizacja gwarantują długoterminową niezawodność i wydajność.

Optymalizacja topologii sieci

Obydwa

Monitorowanie wydajności: Regularnie monitoruj wydajność sieci, w tym czas reakcji, poziom naładowania baterii i niezawodność komunikacji. Rozwiązuj problemy na bieżąco, aby zapobiec awariom kaskadowym.

Weryfikacja i konserwacja zabezpieczeń

Regularna weryfikacja bezpieczeństwa pozwala mieć pewność, że urządzenia są odpowiednio chronione, a funkcje bezpieczeństwa działają poprawnie.

Weryfikacja statusu szyfrowania: Sprawdź, czy urządzenia używają szyfrowania do komunikacji poufnej oraz czy funkcje bezpieczeństwa są aktywne i prawidłowo skonfigurowane.

Zarządzanie kluczami bezpieczeństwa: Należy zapewnić właściwe zarządzanie kluczami bezpieczeństwa, w tym okresową rotację kluczy, jeśli jest to wymagane, oraz odpowiednie zabezpieczenie kluczowych informacji.

Monitorowanie uwierzytelniania urządzeń: Monitoruj stan uwierzytelniania urządzeń i zajmij się urządzeniami, które wykazują problemy z uwierzytelnianiem lub ostrzeżenia dotyczące bezpieczeństwa.

8. Przyszłe kierunki rozwoju i trendy w branży

Krajobraz konfiguracji urządzeń i łączenia się z siecią ciągle ewoluuje, pojawiają się nowe technologie i standardy, które obiecują poprawę bezpieczeństwa, użyteczności i interoperacyjności.

Matter Integracja i mostkowanie

Ten

Uproszczone uruchomienie:

Lepsza interoperacyjność: Chwila

Zwiększone bezpieczeństwo i uwierzytelnianie

Dalsze postępy w technologii zabezpieczeń będą przyczyniać się do poprawy bezpieczeństwa konfiguracji urządzeń i komunikacji sieciowej.

Zaawansowane metody kryptograficzne: Nowe techniki kryptograficzne, w tym kryptografia postkwantowa, mogą zostać wdrożone w celu zapewnienia długoterminowego bezpieczeństwa przed nowymi zagrożeniami.

Integracja zabezpieczeń sprzętowych: Moduły bezpieczeństwa sprzętowego i zaufane środowiska wykonawcze mogą stać się powszechniejsze w urządzeniach inteligentnego domu, zapewniając lepszą ochronę kluczy bezpieczeństwa i procedur uwierzytelniania.

Uwierzytelnianie biometryczne i wieloskładnikowe: Zaawansowane metody uwierzytelniania można zintegrować z procedurami konfiguracji urządzenia, aby zapewnić lepszą weryfikację użytkownika i autoryzację urządzenia.

Ewolucja doświadczenia użytkownika

Bieżące prace rozwojowe koncentrują się na dalszym upraszczaniu sposobu korzystania z aplikacji przy jednoczesnym zachowaniu lub zwiększeniu poziomu bezpieczeństwa.

Automatyczne wykrywanie urządzeń: Przyszłe systemy mogą umożliwiać bardziej zaawansowane automatyczne wykrywanie i konfigurowanie urządzeń, wymagające minimalnej ingerencji użytkownika.

Konfiguracja wspomagana sztuczną inteligencją: Sztuczna inteligencja może być wykorzystywana do optymalizacji rozmieszczenia urządzeń, przewidywania problemów z konfiguracją i dostarczania inteligentnych wskazówek dotyczących rozwiązywania problemów.

Wskazówki wizualne i rzeczywistości rozszerzonej: Aplikacje rozszerzonej rzeczywistości (AR) mogą zapewniać wizualne wskazówki dotyczące instalacji i konfiguracji urządzeń, pomagając użytkownikom zoptymalizować ich rozmieszczenie i konfigurację.