Compreendendo as diferenças fundamentais entre

1. Compreendendo os fundamentos da união de redes

Ambos

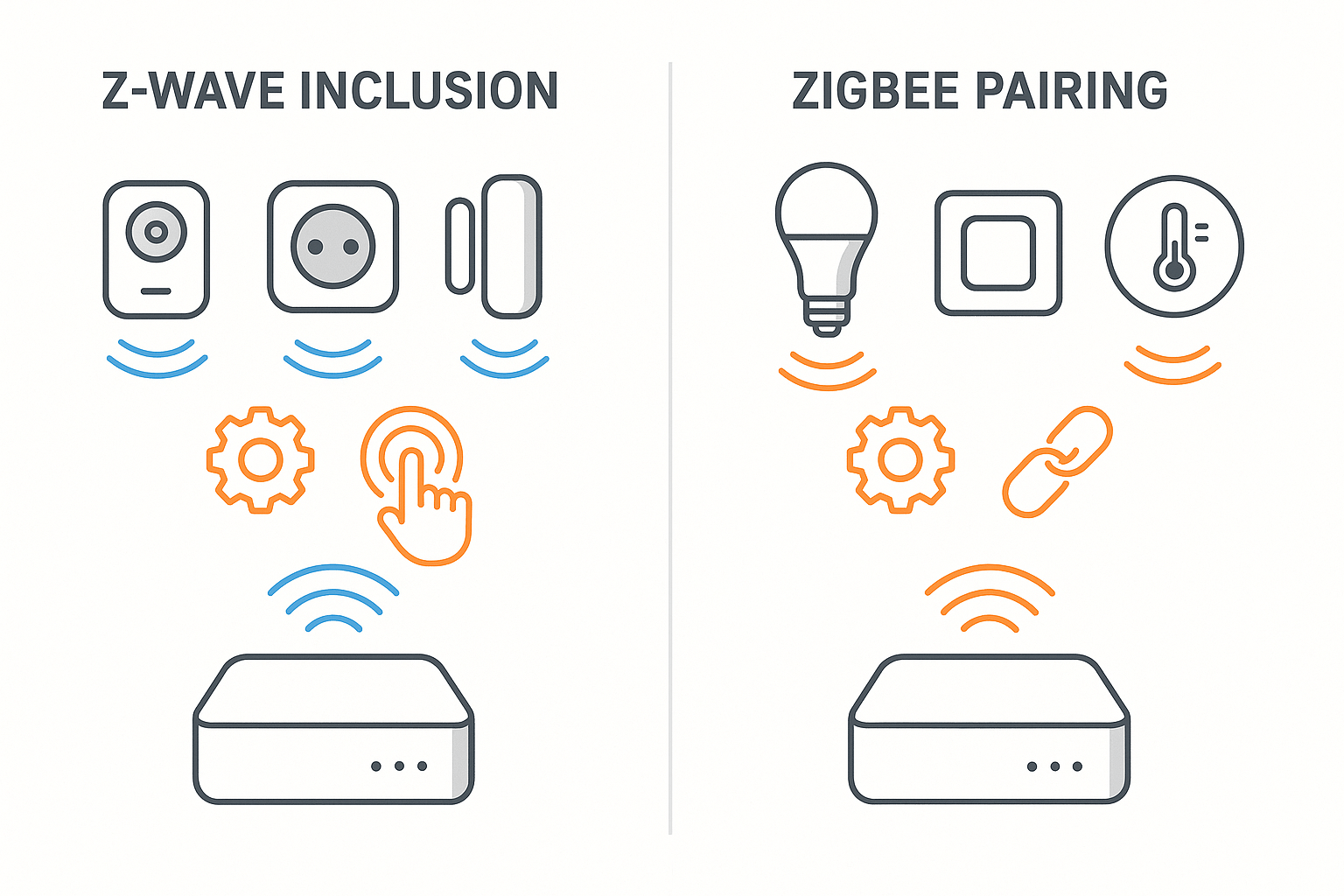

Terminologia e Nomes de Processos

Os diferentes termos usados por cada protocolo refletem suas abordagens distintas para formação de rede e comissionamento de dispositivos.

Diferenças na arquitetura do protocolo

As diferenças fundamentais em como

Limites de tamanho da rede: Clássico

Sistemas de endereçamento:

2. Z-Wave Mergulho profundo no processo de inclusão

O

Moderno Z-Wave Procedimentos de Inclusão

Preparação do controlador: O controlador primário deve ser colocado no modo de inclusão, o que abre uma janela de tempo (normalmente de 30 a 60 segundos) durante a qual novos dispositivos podem ser adicionados. Controladores modernos geralmente fornecem feedback visual e sonoro durante esse processo e podem suportar modos de inclusão estendidos para instalações complexas.

Ativação do dispositivo: O dispositivo a ser incluído deve ser ativado usando seu método de inclusão específico. Isso varia de acordo com o tipo de dispositivo, mas geralmente envolve pressionar um botão, ligar e desligar o aparelho ou seguir uma sequência específica de ações. Dispositivos modernos geralmente fornecem feedback de LED para indicar o status de inclusão.

Descoberta e Negociação: O controlador descobre o novo dispositivo e inicia um processo de negociação para determinar seus recursos, classes de comando suportadas e requisitos de segurança. Essas informações determinam como o dispositivo se integra à rede e quais recursos estão disponíveis.

Atribuição de ID do nó: O controlador atribui um ID de nó exclusivo ao novo dispositivo. Esse ID é usado para todas as comunicações e decisões de roteamento futuras. A atribuição é permanente até que o dispositivo seja excluído da rede ou a rede seja reiniciada.

Inclusão em toda a rede (NWI): Em moderno

Z-Wave Evolução da Estrutura de Segurança

Inclusão não segura legada: Tradicional

Segurança S0 (Segurança Legada):

Estrutura de segurança S2:

Tecnologia SmartStart: O SmartStart permite que os dispositivos sejam pré-configurados com informações de rede usando códigos QR antes da instalação física. Os dispositivos podem se conectar à rede automaticamente ao serem ligados, simplificando a instalação e mantendo a segurança por meio de chaves pré-compartilhadas.

3. Zigbee Mergulho profundo no processo de emparelhamento

Zigbee Formação e adesão à rede

O

Descoberta de rede: Dispositivos que buscam se juntar a um

Processo de Associação: Depois que uma rede adequada é encontrada, o dispositivo envia uma solicitação de associação ao coordenador ou a um roteador.O dispositivo de rede avalia a solicitação com base na capacidade da rede, nas políticas de segurança e nos recursos do dispositivo e pode então aceitar ou rejeitar a tentativa de ingresso.

Autenticação e troca de chaves: Os dispositivos aceitos passam por autenticação e troca de chaves de segurança. Este processo varia dependendo do

Atribuição de endereço de rede: Dispositivos autenticados com sucesso recebem um endereço de rede de 16 bits usado para roteamento dentro da rede. Esse endereço é atribuído dinamicamente e pode mudar se o dispositivo for movido ou se a topologia da rede mudar significativamente.

Descoberta de serviço: Após a conexão, os dispositivos normalmente passam por um processo de descoberta de serviços, no qual anunciam seus recursos e descobrem os serviços disponíveis na rede. Esse processo permite a integração adequada com hubs domésticos inteligentes e outros dispositivos de rede.

Zigbee 3.0 Segurança e Comissionamento Aprimorados

Códigos de instalação e segurança:

Gerenciamento de segurança centralizado: Ao contrário de antes

Processo de comissionamento seguro: O processo de comissionamento em

Especial Zigbee Tipos de dispositivos

Diferente

Dispositivos de energia verde:

Dispositivos finais sonolentos: Dispositivos alimentados por bateria que passam a maior parte do tempo no modo de espera exigem consideração especial durante a conexão para garantir que possam concluir o processo antes de entrar no modo de espera.

4. Análise Comparativa: Experiência de Configuração Moderna

Compreendendo as diferenças práticas entre

Tempo de configuração e experiência do usuário

A experiência real do usuário na configuração do dispositivo convergiu significativamente entre os protocolos, embora algumas diferenças permaneçam.

Duração típica da configuração: Moderno

Requisitos de interação do usuário: Ambos os protocolos agora oferecem suporte a procedimentos de configuração simplificados.

Comentários sobre a configuração: Moderno

Comparação de Implementação de Segurança

Ambos os protocolos evoluíram para fornecer segurança forte, mas com abordagens e configurações padrão diferentes.

Postura de segurança padrão:

Complexidade de gerenciamento de chaves:

Verificação de segurança: Ambos os protocolos fornecem métodos para verificar se os dispositivos foram conectados com segurança, mas os procedimentos específicos e os mecanismos de feedback diferem entre as implementações.

5. Procedimentos de configuração avançada e otimização

A configuração bem-sucedida de um dispositivo vai além dos procedimentos básicos de inclusão ou pareamento. Técnicas avançadas e práticas recomendadas podem aumentar as taxas de sucesso e reduzir o tempo de solução de problemas.

Planejamento de pré-configuração e avaliação de rede

O planejamento adequado antes de iniciar a configuração do dispositivo pode evitar muitos problemas comuns e melhorar a experiência geral.

Verificação de integridade da rede: Antes de adicionar novos dispositivos, avalie o status atual da rede, incluindo a quantidade de dispositivos, a intensidade do sinal e quaisquer problemas de conectividade existentes. Use as ferramentas de diagnóstico de rede fornecidas pelo seu hub para identificar possíveis problemas.

Verificação de compatibilidade do dispositivo: Verifique se os novos dispositivos são compatíveis com a sua rede existente, incluindo a versão do protocolo, os requisitos de segurança e quaisquer considerações específicas do fabricante. Verifique se há atualizações de firmware que podem ser necessárias para uma operação ideal.

Avaliação do Ambiente Físico: Considere o ambiente físico, incluindo obstáculos de sinal, fontes de interferência e a localização final planejada do dispositivo. Planeje estratégias de posicionamento temporário para instalação, se necessário.

Procedimentos de configuração ideais

Seguir procedimentos otimizados pode melhorar as taxas de sucesso da configuração e reduzir o tempo necessário para o comissionamento do dispositivo.

Estratégia de configuração de proximidade: Execute a configuração inicial do dispositivo próximo ao hub ou coordenador para garantir um sinal forte durante o processo de conexão. Isso é particularmente importante para dispositivos alimentados por bateria, que podem ter menor potência de transmissão.

Adição de dispositivo sequencial: Adicione dispositivos um de cada vez em vez de tentar várias configurações simultâneas. Isso reduz o congestionamento da rede e facilita a solução de problemas caso ocorram.

Considerações sobre energia e bateria: Certifique-se de que os dispositivos alimentados por bateria estejam com pilhas novas durante a configuração. Baterias fracas podem causar falhas na configuração ou configuração incompleta. Para dispositivos alimentados pela rede elétrica, verifique se a fonte de alimentação está estável.

Procedimentos de atualização de rede: Depois de adicionar vários dispositivos, execute os procedimentos de otimização ou atualização da rede conforme recomendado pelo fabricante do seu hub para garantir roteamento e desempenho ideais.

6.Solução de problemas comuns de configuração

Entender problemas comuns de configuração e suas soluções pode reduzir significativamente o tempo e a frustração associados ao comissionamento do dispositivo.

Redefinição do dispositivo e restauração de fábrica

Quando os dispositivos não conseguem se conectar corretamente, procedimentos de redefinição de fábrica geralmente são necessários para limpar informações de rede anteriores.

Limpeza de chave de segurança: Dispositivos que foram incluídos com segurança em outras redes podem precisar de limpeza de chave de segurança antes de poderem ingressar em novas redes. Isso geralmente requer procedimentos de redefinição específicos, além da redefinição básica de fábrica.

Intensidade do sinal e problemas de rede

A fraca intensidade do sinal continua sendo uma das causas mais comuns de falhas de configuração em ambos

Ferramentas de diagnóstico: Use as ferramentas de diagnóstico do seu hub para medir a intensidade do sinal e identificar possíveis problemas de conectividade. Muitos hubs modernos oferecem indicadores de intensidade do sinal em tempo real e visualizações da topologia da rede.

Estratégias de extensão de alcance: Se os dispositivos não puderem se conectar devido a limitações de alcance, considere adicionar dispositivos repetidores, reposicionar o hub ou usar modos de inclusão de alta potência, se disponíveis.

Identificação de interferência: Identificar potenciais fontes de interferência, incluindo

Falhas de segurança e autenticação

Falhas de configuração relacionadas à segurança estão se tornando mais comuns à medida que os protocolos implementam medidas de segurança mais fortes.

Problemas com código de instalação e código QR: Verifique se os códigos de instalação ou códigos QR foram inseridos corretamente e se correspondem ao dispositivo. Alguns códigos podem ser difíceis de ler devido à qualidade de impressão ou ao posicionamento.

Incompatibilidades de nível de segurança: Certifique-se de que o dispositivo suporta o nível de segurança exigido pela sua rede e que o hub está configurado para aceitar os recursos de segurança do dispositivo.

Procedimentos de segurança com prazos apertados: Alguns procedimentos de segurança são sensíveis ao tempo. Certifique-se de que todas as etapas sejam concluídas dentro do prazo exigido e reinicie o processo se ocorrerem tempos limite.

7. Gerenciamento de rede e otimização pós-configuração

A configuração bem-sucedida do dispositivo é apenas o começo. O gerenciamento e a otimização adequados da rede garantem confiabilidade e desempenho a longo prazo.

Otimização da Topologia de Rede

Ambos

Monitoramento de desempenho: Monitore regularmente o desempenho da rede, incluindo tempos de resposta, níveis de bateria e confiabilidade da comunicação. Resolva problemas prontamente para evitar falhas em cascata.

Verificação e Manutenção de Segurança

A verificação regular de segurança garante que os dispositivos permaneçam devidamente protegidos e que os recursos de segurança estejam funcionando corretamente.

Verificação do status de criptografia: Verifique se os dispositivos estão usando criptografia para comunicações confidenciais e se os recursos de segurança estão ativos e configurados corretamente.

Gerenciamento de chaves de segurança: Mantenha o gerenciamento adequado das chaves de segurança, incluindo a rotação periódica das chaves, se houver suporte, e proteja as informações das chaves adequadamente.

Monitoramento de autenticação de dispositivos: Monitore o status de autenticação do dispositivo e resolva quaisquer dispositivos que apresentem problemas de autenticação ou avisos de segurança.

8. Desenvolvimentos futuros e tendências da indústria

O cenário de configuração de dispositivos e conexão de rede continua a evoluir com novas tecnologias e padrões que prometem melhorar a segurança, a usabilidade e a interoperabilidade.

Matter Integração e Ponte

O

Comissionamento simplificado:

Interoperabilidade aprimorada: Enquanto

Segurança e autenticação aprimoradas

Os desenvolvimentos futuros em tecnologia de segurança continuarão a melhorar a segurança da configuração de dispositivos e das comunicações de rede.

Métodos Criptográficos Avançados: Novas técnicas criptográficas, incluindo criptografia pós-quântica, podem ser implementadas para fornecer segurança de longo prazo contra ameaças emergentes.

Integração de segurança de hardware: Módulos de segurança de hardware e ambientes de execução confiáveis podem se tornar mais comuns em dispositivos domésticos inteligentes, fornecendo proteção mais forte para chaves de segurança e procedimentos de autenticação.

Autenticação biométrica e multifatorial: Métodos avançados de autenticação podem ser integrados aos procedimentos de configuração do dispositivo para fornecer verificação mais forte do usuário e autorização do dispositivo.

Evolução da experiência do usuário

Os desenvolvimentos em andamento se concentram em simplificar ainda mais a experiência do usuário, mantendo ou melhorando a segurança.

Descoberta automática de dispositivos: Sistemas futuros podem fornecer descoberta e configuração automáticas de dispositivos mais sofisticadas, com intervenção mínima do usuário.

Configuração assistida por IA: A inteligência artificial pode ser usada para otimizar o posicionamento do dispositivo, prever problemas de configuração e fornecer orientação inteligente para solução de problemas.

Orientação de Realidade Visual e Aumentada: Os aplicativos de RA podem fornecer orientação visual para instalação e configuração de dispositivos, ajudando os usuários a otimizar o posicionamento e a configuração.