Comprendere le differenze fondamentali tra

1. Comprendere i fondamenti dell'unione in rete

Entrambi

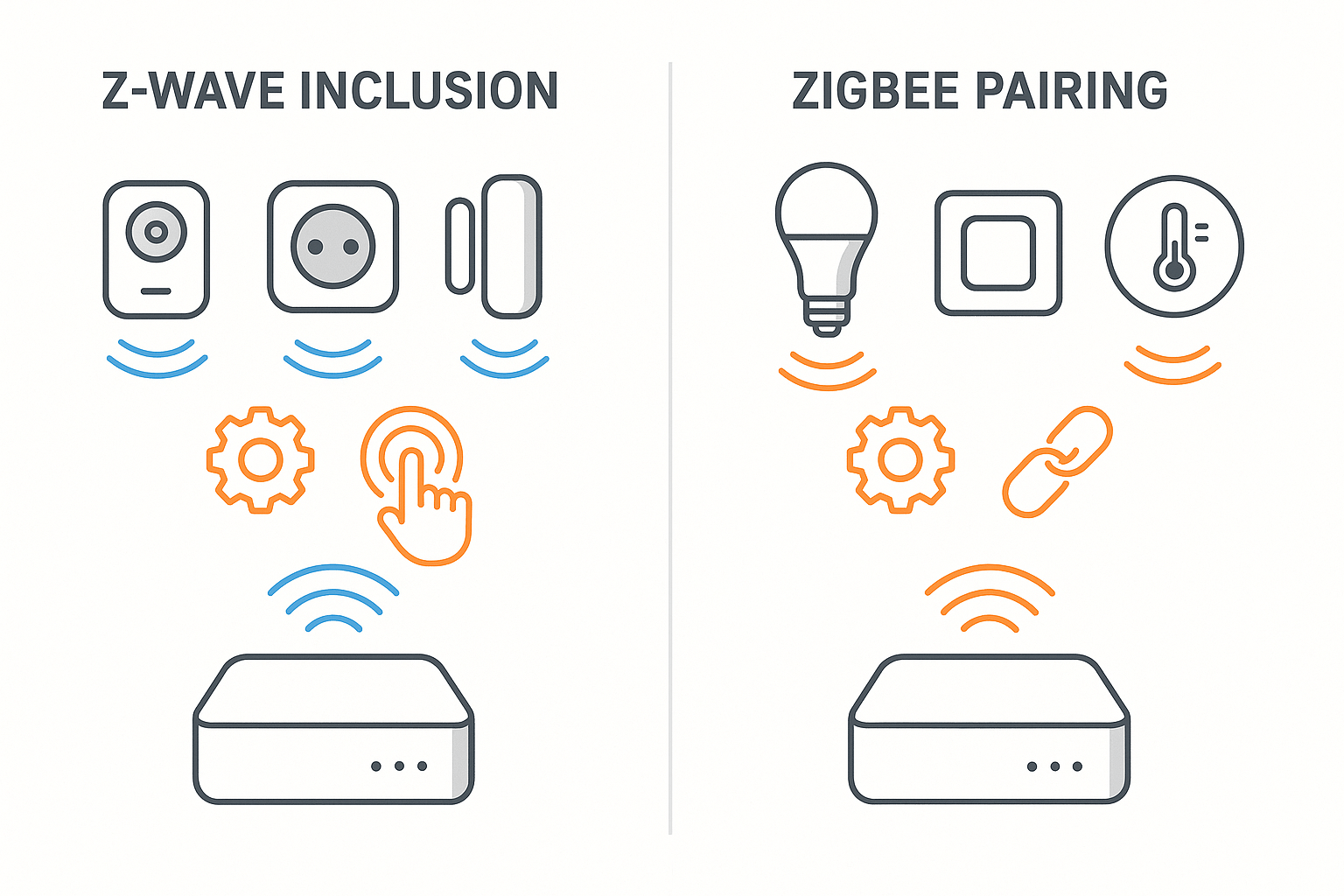

Terminologia e nomi dei processi

I diversi termini utilizzati da ciascun protocollo riflettono i loro distinti approcci alla formazione della rete e alla messa in servizio dei dispositivi.

Differenze nell'architettura del protocollo

Le differenze fondamentali nel modo in cui

Limiti di dimensione della rete: Classico

Sistemi di indirizzamento:

2. Z-Wave Approfondimento del processo di inclusione

IL

Moderno Z-Wave Procedure di inclusione

Preparazione del controller: Il controller primario deve essere impostato in modalità di inclusione, che apre una finestra temporale (in genere 30-60 secondi) durante la quale è possibile aggiungere nuovi dispositivi. I controller moderni spesso forniscono feedback visivi e audio durante questo processo e possono supportare modalità di inclusione estese per installazioni complesse.

Attivazione del dispositivo: Il dispositivo da includere deve essere attivato utilizzando il suo specifico metodo di inclusione. Questo varia a seconda del tipo di dispositivo, ma in genere prevede la pressione di un pulsante, il riavvio e il riavvio o l'esecuzione di una sequenza di azioni specifica. I dispositivi moderni spesso forniscono un feedback LED per indicare lo stato di inclusione.

Scoperta e negoziazione: Il controller rileva il nuovo dispositivo e avvia un processo di negoziazione per determinarne le capacità, le classi di comando supportate e i requisiti di sicurezza. Queste informazioni determinano come il dispositivo si integra nella rete e quali funzionalità sono disponibili.

Assegnazione ID nodo: Il controller assegna un ID nodo univoco al nuovo dispositivo. Questo ID viene utilizzato per tutte le comunicazioni future e per le decisioni di routing. L'assegnazione è permanente finché il dispositivo non viene escluso dalla rete o la rete non viene ripristinata.

Inclusione a livello di rete (NWI): In moderno

Z-Wave Evoluzione del quadro di sicurezza

Inclusione non sicura legacy: Tradizionale

Sicurezza S0 (legacy secure):

Framework di sicurezza S2:

Tecnologia SmartStart: SmartStart consente di preconfigurare i dispositivi con informazioni di rete tramite codici QR prima dell'installazione fisica. I dispositivi possono connettersi automaticamente alla rete all'accensione, semplificando l'installazione e mantenendo la sicurezza tramite chiavi pre-condivise.

3. Zigbee Approfondimento sul processo di abbinamento

Zigbee Formazione e adesione alla rete

IL

Rilevamento della rete: Dispositivi che cercano di unirsi a un

Processo di associazione: Una volta trovata una rete adatta, il dispositivo invia una richiesta di associazione al coordinatore o a un router.Il dispositivo di rete valuta la richiesta in base alla capacità della rete, ai criteri di sicurezza e alle funzionalità del dispositivo, quindi può accettare o rifiutare il tentativo di adesione.

Autenticazione e scambio di chiavi: I dispositivi accettati vengono sottoposti ad autenticazione e scambio di chiavi di sicurezza. Questo processo varia a seconda del

Assegnazione dell'indirizzo di rete: I dispositivi autenticati correttamente ricevono un indirizzo di rete a 16 bit, utilizzato per il routing all'interno della rete. Questo indirizzo viene assegnato dinamicamente e può cambiare in caso di spostamento del dispositivo o di modifiche significative della topologia di rete.

Scoperta del servizio: Dopo l'adesione, i dispositivi vengono solitamente sottoposti a un processo di individuazione dei servizi, durante il quale annunciano le proprie capacità e individuano i servizi disponibili sulla rete. Questo processo consente una corretta integrazione con gli hub per la casa intelligente e altri dispositivi di rete.

Zigbee 3.0 Sicurezza e messa in servizio migliorate

Codici di installazione e sicurezza:

Gestione centralizzata della sicurezza: A differenza di prima

Processo di messa in servizio sicuro: Il processo di messa in servizio in

Speciale Zigbee Tipi di dispositivi

Diverso

Dispositivi di energia verde:

Dispositivi Sleepy End: I dispositivi alimentati a batteria che trascorrono la maggior parte del tempo in modalità sospensione richiedono un'attenzione particolare durante l'associazione, per garantire che possano completare il processo prima di entrare in modalità sospensione.

4. Analisi comparativa: esperienza di configurazione moderna

Comprendere le differenze pratiche tra

Tempo di installazione ed esperienza utente

L'esperienza utente effettiva nella configurazione del dispositivo è notevolmente cambiata tra i protocolli, sebbene permangano alcune differenze.

Durata tipica dell'installazione: Moderno

Requisiti di interazione dell'utente: Entrambi i protocolli ora supportano procedure di configurazione semplificate.

Feedback sulla configurazione: Moderno

Confronto dell'implementazione della sicurezza

Entrambi i protocolli si sono evoluti per garantire una sicurezza elevata, ma con approcci e impostazioni predefinite differenti.

Posizione di sicurezza predefinita:

Complessità della gestione delle chiavi:

Verifica di sicurezza: Entrambi i protocolli forniscono metodi per verificare che i dispositivi si siano uniti in modo sicuro, ma le procedure specifiche e i meccanismi di feedback differiscono tra le implementazioni.

5. Procedure di configurazione avanzate e ottimizzazione

Una configurazione corretta del dispositivo va oltre le semplici procedure di inclusione o associazione. Tecniche avanzate e best practice possono migliorare le percentuali di successo e ridurre i tempi di risoluzione dei problemi.

Pianificazione pre-configurazione e valutazione della rete

Una corretta pianificazione prima di iniziare la configurazione del dispositivo può prevenire molti problemi comuni e migliorare l'esperienza complessiva.

Controllo dello stato di salute della rete: Prima di aggiungere nuovi dispositivi, valuta lo stato attuale della rete, inclusi il numero di dispositivi, la potenza del segnale e eventuali problemi di connettività. Utilizza gli strumenti di diagnostica di rete forniti dal tuo hub per identificare potenziali problemi.

Verifica della compatibilità del dispositivo: Verifica che i nuovi dispositivi siano compatibili con la rete esistente, inclusi versione del protocollo, requisiti di sicurezza ed eventuali considerazioni specifiche del produttore. Verifica la presenza di aggiornamenti firmware che potrebbero essere necessari per un funzionamento ottimale.

Valutazione dell'ambiente fisico: Considerare l'ambiente fisico, inclusi gli ostacoli al segnale, le fonti di interferenza e la posizione finale prevista per il dispositivo. Pianificare strategie di posizionamento temporaneo per l'installazione, se necessario.

Procedure di configurazione ottimali

L'adozione di procedure ottimizzate può migliorare le percentuali di successo dell'installazione e ridurre i tempi necessari per la messa in servizio del dispositivo.

Strategia di impostazione della prossimità: Eseguire la configurazione iniziale del dispositivo vicino all'hub o al coordinatore per garantire un segnale forte durante il processo di connessione. Questo è particolarmente importante per i dispositivi alimentati a batteria che potrebbero avere una potenza di trasmissione inferiore.

Aggiunta sequenziale di dispositivi: Aggiungi i dispositivi uno alla volta anziché tentare più configurazioni contemporaneamente. Questo riduce la congestione della rete e semplifica la risoluzione dei problemi in caso di problemi.

Considerazioni su alimentazione e batteria: Assicurarsi che i dispositivi alimentati a batteria abbiano batterie cariche durante la configurazione. Livelli di batteria bassi possono causare errori di configurazione o configurazioni incomplete. Per i dispositivi alimentati dalla rete elettrica, verificare che l'alimentazione sia stabile.

Procedure di aggiornamento della rete: Dopo aver aggiunto più dispositivi, eseguire le procedure di ottimizzazione o aggiornamento della rete consigliate dal produttore dell'hub per garantire routing e prestazioni ottimali.

6.Risoluzione dei problemi di configurazione comuni

Conoscere i problemi di configurazione più comuni e le relative soluzioni può ridurre significativamente i tempi e le frustrazioni associati alla messa in servizio dei dispositivi.

Ripristino del dispositivo e ripristino delle impostazioni di fabbrica

Quando i dispositivi non riescono a connettersi correttamente, spesso è necessario eseguire delle procedure di ripristino delle impostazioni di fabbrica per cancellare le informazioni di rete precedenti.

Cancellazione della chiave di sicurezza: I dispositivi che sono stati inclusi in modo sicuro in altre reti potrebbero dover cancellare la chiave di sicurezza prima di potersi unire a nuove reti. Questo spesso richiede procedure di ripristino specifiche, oltre al semplice ripristino delle impostazioni di fabbrica.

Potenza del segnale e problemi di rete

La scarsa potenza del segnale rimane una delle cause più comuni di errori di configurazione in entrambi

Strumenti diagnostici: Utilizza gli strumenti diagnostici del tuo hub per misurare la potenza del segnale e identificare potenziali problemi di connettività. Molti hub moderni forniscono indicatori di potenza del segnale in tempo reale e visualizzazioni della topologia di rete.

Strategie di estensione della portata: Se i dispositivi non riescono a connettersi a causa di limitazioni di portata, valutare l'aggiunta di dispositivi ripetitori, il riposizionamento dell'hub o l'utilizzo di modalità di inclusione ad alta potenza, se disponibili.

Identificazione delle interferenze: Identificare potenziali fonti di interferenza, tra cui

Errori di sicurezza e autenticazione

Gli errori di configurazione legati alla sicurezza stanno diventando sempre più comuni, poiché i protocolli implementano misure di sicurezza più rigorose.

Problemi con il codice di installazione e il codice QR: Verificare che i codici di installazione o i codici QR siano inseriti correttamente e che corrispondano al dispositivo. Alcuni codici potrebbero essere difficili da leggere a causa della qualità di stampa o del posizionamento.

Mancate corrispondenze del livello di sicurezza: Assicurarsi che il dispositivo supporti il livello di sicurezza richiesto dalla rete e che l'hub sia configurato per accettare le funzionalità di sicurezza del dispositivo.

Procedure di sicurezza urgenti: Alcune procedure di sicurezza sono soggette a limitazioni temporali. Assicurarsi che tutti i passaggi vengano completati entro i tempi richiesti e riavviare il processo in caso di timeout.

7. Gestione della rete e ottimizzazione post-configurazione

Una corretta configurazione del dispositivo è solo l'inizio. Una corretta gestione e ottimizzazione della rete garantiscono affidabilità e prestazioni a lungo termine.

Ottimizzazione della topologia di rete

Entrambi

Monitoraggio delle prestazioni: Monitorare regolarmente le prestazioni della rete, inclusi tempi di risposta, livelli della batteria e affidabilità delle comunicazioni. Risolvere tempestivamente i problemi per prevenire guasti a cascata.

Verifica e manutenzione della sicurezza

Una verifica di sicurezza regolare garantisce che i dispositivi siano adeguatamente protetti e che le funzionalità di sicurezza funzionino correttamente.

Verifica dello stato di crittografia: Verificare che i dispositivi utilizzino la crittografia per le comunicazioni sensibili e che le funzionalità di sicurezza siano attive e configurate correttamente.

Gestione delle chiavi di sicurezza: Mantenere una corretta gestione delle chiavi di sicurezza, inclusa la rotazione periodica delle chiavi, se supportata, e proteggere adeguatamente le informazioni sulle chiavi.

Monitoraggio dell'autenticazione del dispositivo: Monitorare lo stato di autenticazione del dispositivo e intervenire su eventuali dispositivi che mostrano problemi di autenticazione o avvisi di sicurezza.

8. Sviluppi futuri e tendenze del settore

Il panorama della configurazione dei dispositivi e dell'unione in rete continua a evolversi con nuove tecnologie e standard che promettono di migliorare la sicurezza, l'usabilità e l'interoperabilità.

Matter Integrazione e collegamento

IL

Messa in servizio semplificata:

Interoperabilità migliorata: Mentre

Sicurezza e autenticazione migliorate

I futuri sviluppi nella tecnologia della sicurezza continueranno a migliorare la sicurezza della configurazione dei dispositivi e delle comunicazioni di rete.

Metodi crittografici avanzati: Nuove tecniche crittografiche, tra cui la crittografia post-quantistica, potrebbero essere implementate per garantire sicurezza a lungo termine contro le minacce emergenti.

Integrazione della sicurezza hardware: I moduli di sicurezza hardware e gli ambienti di esecuzione attendibili potrebbero diventare più comuni nei dispositivi per la casa intelligente, garantendo una protezione più efficace per le chiavi di sicurezza e le procedure di autenticazione.

Autenticazione biometrica e multifattoriale: È possibile integrare metodi di autenticazione avanzati nelle procedure di configurazione del dispositivo per garantire una verifica più efficace dell'utente e dell'autorizzazione del dispositivo.

Evoluzione dell'esperienza utente

Gli sviluppi in corso si concentrano sull'ulteriore semplificazione dell'esperienza utente, mantenendo o migliorando al contempo la sicurezza.

Rilevamento automatico dei dispositivi: I sistemi futuri potrebbero offrire un rilevamento e una configurazione automatici dei dispositivi più sofisticati, con un intervento minimo da parte dell'utente.

Configurazione assistita dall'intelligenza artificiale: L'intelligenza artificiale può essere utilizzata per ottimizzare il posizionamento dei dispositivi, prevedere problemi di configurazione e fornire una guida intelligente alla risoluzione dei problemi.

Guida visiva e di realtà aumentata: Le applicazioni AR possono fornire una guida visiva per l'installazione e la configurazione del dispositivo, aiutando gli utenti a ottimizzare il posizionamento e la configurazione.